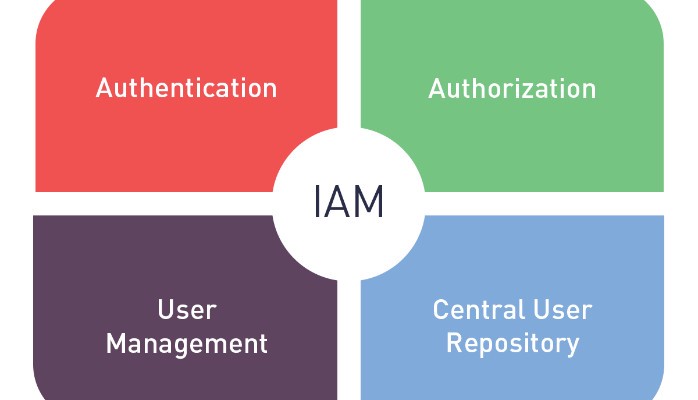

Identity and Access Management (IAM) se trata de definir y gestionar los roles y los privilegios de acceso de los usuarios individuales de la red y las circunstancias en las que los usuarios reciben (o niegan) esos privilegios.

Esos usuarios pueden ser clientes o empleados. El objetivo principal de los sistemas IAM es una identidad digital por individuo. Una vez que se ha establecido esa identidad digital, debe mantenerse, modificarse y supervisarse para cada usuario.

Los sistemas Identity and Access Management brindan a los administradores las herramientas y tecnologías para cambiar el rol de un usuario, realizar un seguimiento de sus actividades, crear reportes sobre esas actividades y hacer cumplir las políticas de manera continua. Estos sistemas están diseñados para proporcionar un medio de administrar el acceso de los usuarios en toda la empresa y garantizar el cumplimiento de las políticas corporativas y las regulaciones gubernamentales.

Soluciones y herramientas IAM

Las tecnologías de identidad y administración incluyen herramientas de password management, software de aprovisionamiento, aplicaciones de cumplimiento de políticas de seguridad, aplicaciones de reportes y monitoreo y repositorios de identidad.

Identity and Access Management (IAM) puede facilitar la transición a una fuerza de trabajo remota al conectar de forma segura a los empleados con su trabajo, todo mientras TI mantiene un control total.

Un solución IAM te permitirá:

- Administrar el acceso de los empleados

- Cumplir con la autenticación multifactor

- Colaborar de manera segura

- Prevenir ciberataques

Conoce LastPass Identitiy nuestra solución para la gestión de identidad y acceso.

Contáctanos ahora para conversar sobre Identity & Access Management.

Cyberseguridad México © 2021