En el mundo digital actual, las ciber amenazas se han vuelto más sofisticadas y frecuentes. El riesgo de detener las operaciones y afectar la reputación de las organizaciones aumenta cada día.

De acuerdo con el estudio anual de IBM, el costo promedio global de una filtración de datos en 2023 fue de $4.45 millones de dólares, un aumento del 15% en 3 años.

Nuestro equipo de expertos en Threat Hunting, detectan y responden a las ciber amenazas más sofisticadas apoyados en la tecnología más innovadora.

Detección de intrusiones

Realizamos escaneo de los sistemas monitoreados en busca de malware, rootkits y anomalías sospechosas. Detectamos archivos ocultos, procesos encubiertos o escuchas de red no registradas, así como inconsistencias en las respuestas de llamadas del sistema.

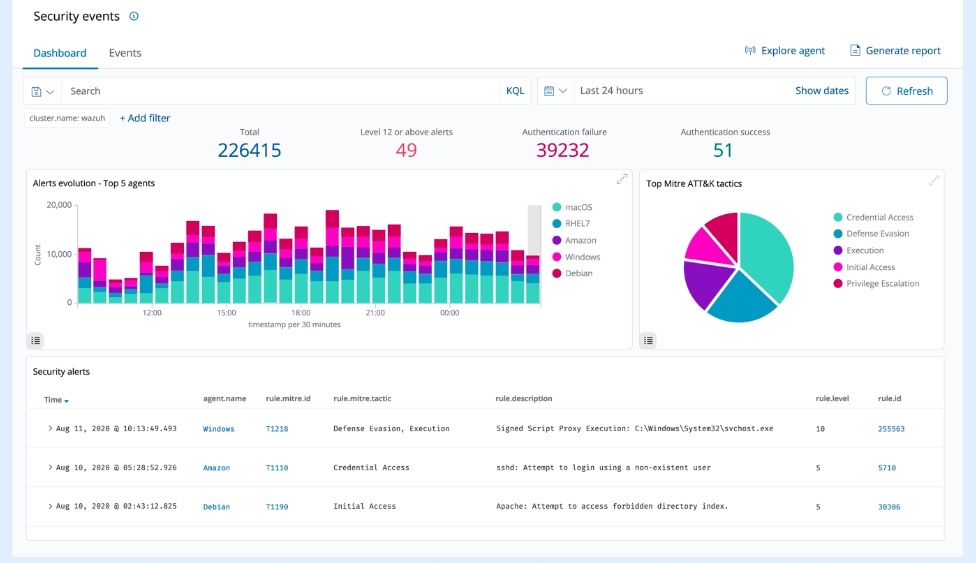

Análisis de seguridad

Recopilamos, agregamos y analizamos datos de seguridad, ayudando a las organizaciones a detectar intrusiones, ciberataques y anomalías de comportamiento.

A medida que las amenazas cibernéticas se vuelven más sofisticadas, se necesita monitoreo y análisis de seguridad en tiempo real para una rápida detección y remediación de amenazas.

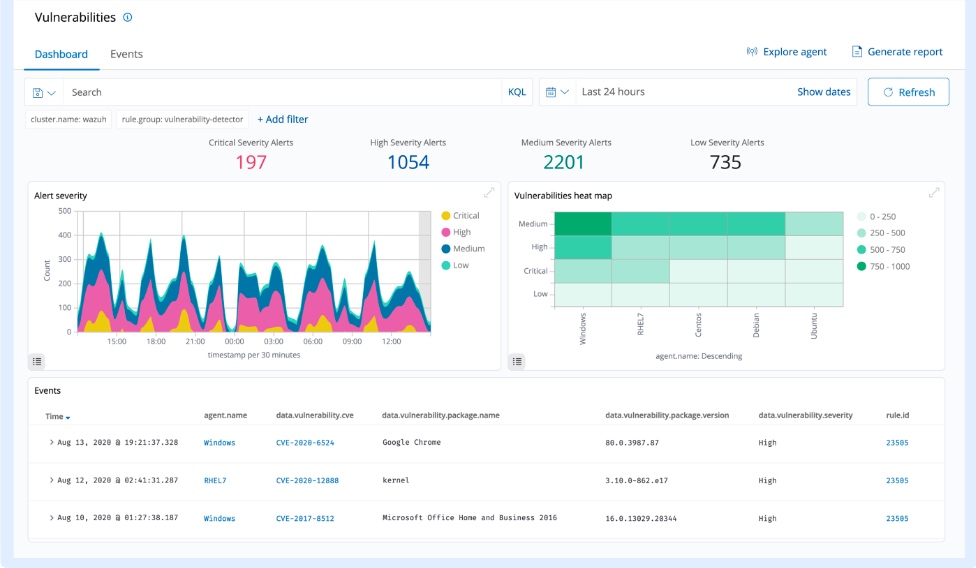

Detección de vulnerabilidades

Tomamos datos del inventario de software y se envía esta información a nuestra plataforma, donde se correlaciona con la base de datos CVE (vulnerabilidades y exposición comunes) actualizada continuamente, para identificar software vulnerable.

El análisis de vulnerabilidades automatizado nos ayuda a encontrar los puntos débiles de sus activos críticos y a tomar medidas correctivas antes de que los atacantes los exploten para sabotear su negocio o robar datos confidenciales.

Respuesta a incidentes

Proporcionamos respuestas activas out-of-the-box para realizar diversas contramedidas para abordar amenazas activas, como bloquear el acceso a un sistema de la fuente de amenazas cuando se cumplen ciertos criterios.

Seguridad en la nube

Apoyamos el monitoreo de la infraestructura de en la nube a nivel API, utilizando módulos de integración que pueden extraer datos de seguridad de proveedores de nube conocidos, como Amazon AWS, Azure o Google Cloud.

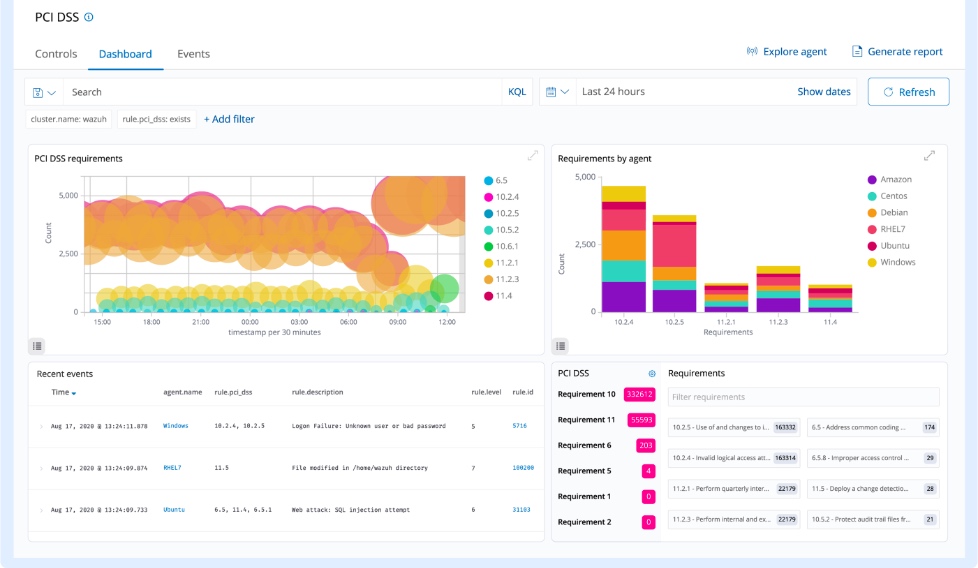

Cumplimiento normativo

Proporcionamos algunos de los controles de seguridad necesarios para cumplir con los estándares y regulaciones de la industria. Proveemos reportes y dashboards que ayudan con regulaciones como PCI DSS, GDPR, NIST 800-53, TSC SOC2 y HIPAA.

Contáctanos ahora para conversar sobre Threat Hunting.

© 2023 Cyberseg Solutions. All rights reserved